IoTセキュリティ脅威と対策

品質保証部門担当者がすべきこと

IoTセキュリティ対策。まずは知ることから。

モノがインターネットに繋がる「IoT」市場が拡大しつつあり、そのセキュリティ対策について早急に考える必要がでてきました。

しかしIoTで繋がる製品は、そもそもインターネットへの接続を前提に設計されておらず、メーカー側も

という状況が多いようです。

そこで当社では、IoTセキュリティを考える担当者様のために、 「IoTセキュリティの脅威」と「担当者がすべきこと」をまとめました。お役立ていただけると幸いです。

当社では、研究部門にて様々なサイバーセキュリティ攻撃手法を研究しており、

IoT機器ペネトレーションテスト相談受付、

自動車に対するペネトレーションテスト、

ホワイトハッカーコンサルティング

などを行っています。お気軽にご相談・お問合せください。

目次

1.IoTセキュリティ、発生しうる脅威と被害

IoT機器は、

といった理由から、悪意あるハッカーによるサイバー攻撃のターゲットになりやすいのが現状です。

想定できる具体的な脅威としては、

などが考えられ、実際に以下のような被害もニュースになっています。

このようにモノがインターネットにつながると、

開発者の想定を超えたサイバー攻撃を受ける可能性が高いと言わざるを得ないのかもしれません。

だからこそ、想定できる脅威に対してはしっかりと対策をすることが必要なのです。

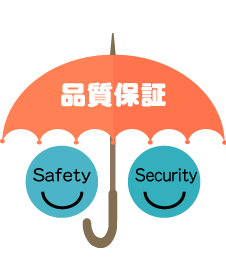

2. IoTセキュリティの旗振り部門は「品質保証部門」

ところで、IoTセキュリティの旗振り役はどの部門になるのでしょうか。

IoTセキュリティはどの部門が旗を振るかについて、

まだ明確な指針がない状態ではありますが、

当社の見解としては「品質保証部門」が担当するのが最適と考えております。

なぜなら、モノがインターネットに繋がる世界においては、

製品の安全性とセキュリティの両方を達成する必要があるからです。

開発の問題点や解決策を理解している品質保証部門の守備範囲を

SafetyからSecurityにまで拡大することが、

最も製品開発工程に混乱を招くことなく、

製品のセキュリティを強化することに繋がるのではないでしょうか。

また実際に、当社へのIoT機器のセキュリティに関するご相談も品質保証部門の方が多いという事実もあります。 ですので、もし担当部門が決まっていない場合は、品質保証部門を担当にすることをお勧めします。

3.IoTセキュリティの要?ペネトレーションテストとは

IoTセキュリティに関して平成28年7月5日に総務省より「IoTセキュリティガイドライン」が策定されています。

その中に

サイバー攻撃による不具合を防ぐため、攻撃者目線での機器やシステムの検証(いわゆるペネトレーションテスト)を行う。

ペネトレーションテストとは何でしょうか?

当社が定義するペネトレーションテストとは以下のようなものとなります。

ネットエージェントが定義するペネトレーションテスト

ペネトレーションテストとは、攻撃者によるハッキングを具体的に想定した脅威分析を行い、 想定したハッキングシナリオに従って実際に攻撃を行うもの。Webアプリケーション脆弱性診断やプラットフォーム診断が特定のアプリケーションやサーバを対象とするのに対し、ペネトレーションテストはシステム全体を対象とする。

また、ペネトレーションテストの進め方としては、以下を推奨いたします。

ネットエージェントが推奨するペネトレーションテストの進め方

- ペネトレーションテストを実施し、IoT製品のセキュリティリスクを把握

- 把握したセキュリティリスクを製品設計にフィードバック

- セキュリティリスクに対する対策が問題なく実装されているか確認のため、

全ての製品に対して開発最終工程にてペネトレーションテストを実施

ペネトレーションテストは攻撃者目線での検証となるため、

効果を上げるには、ツールによる機械的な検査ではなく、

高度な知識や技術を身につけたホワイトハッカーによる検査を行う必要があるといえます。

よってペネトレーションテストは、ぜひ信頼できる専門家のいる会社に依頼することをおすすめします。

※当社ではIoT機器ペネトレーションテスト相談を受け付けております。お気軽にご相談ください。

4.IoTセキュリティ政府方針。品質保証部門担当者がすべきこと

さて最後に、本章では「IoTセキュリティガイドラインVer1.0」に基づき、

品質保証部門担当者がすべきことをピックアップしました。

「IoTセキュリティガイドラインVer1.0」と併せて、ご活用いただけると幸いです。

IoTセキュリティ品質保証部門担当者がすべきことチェックリスト

| 確認項目 | IoTセキュリティガイドラインVer1.0 該当個所 |

|

|---|---|---|

| 守るべき機能や情報が洗い出されているか確認 | 指針2、要点3 | |

| インターネットに繋がる機能があるか確認 | 指針2、要点4 | |

| インターネットにつながる機能がある場合、ペネトレーションテストを実施 | 指針2、要点4 | |

つながりで波及するリスクを想定するため、以下のケースやリスクの想定がなされているかを確認

|

指針2、要点5 | |

物理的なリスクを認識するため、以下のケースやリスクを想定する必要性を社内に提言

|

指針2、要点6 | |

個々でも全体でも守れる設計をするため、以下の対策が実装されているかを確認

|

指針3、要点8 | |

| (製品の仕様上の制約等により十分な対策をとれない場合)当該IoT機 器・システム使用時のリスクへの対策で考慮すべき事項がマニュアルや使用手引書等で明示されているか確認 |

指針3、要点8 | |

| 安心安全を実現する設計の整合性を取るため、設計の「見える化」(設計における分析、設計、評価などのプロセスを経緯や根拠も含めて可視化すること)がなされているか確認 |

指針3、要点10 |