こんにちは、みゅーろっくまるです。

2019年の推しアニメは マナリアフレンズ です。

SEの皆さんセキュリティ対策進めていますか?

え?ちっとも進まない?

上司から「PDCA回してるのか?(# ゚Д゚)」って怒られる?

大変ですね。

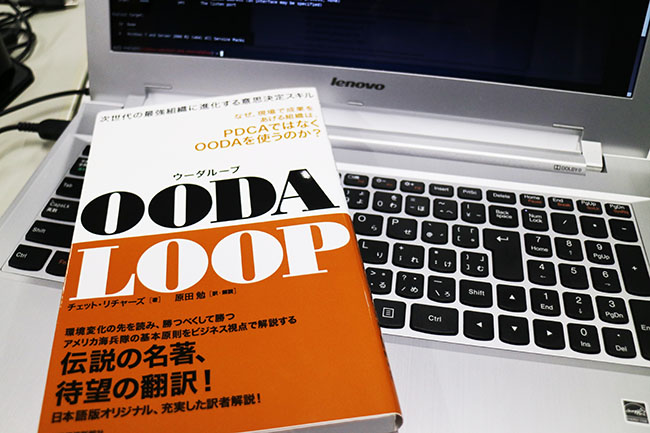

今回は、そんなあなたに、今話題(らしい)本をご紹介します。

こんなのです。

うーだ?ってなに?って方、ざっくり説明します。

皆さんPDCAサイクルはご存知ですよね。

知らない方の為に説明すると、下記のようなサイクルを繰り返して仕事を進めろという、いにしえの教えです。

| P | Plan | 計画 |

|---|---|---|

| D | Do | 試行 |

| C | Check | 確認 |

| A | Action | 実施 |

OODAは、それに近いものです。

もとは、米空軍の

ジョン・ボイド大佐が70〜80年代にかけて成立させた、空中戦で勝利を得るための方法論です。

今では米陸海軍(+海兵隊)や、多くの民間企業で参考にされています。

| O | Observe(オブザーブ) | 観察 |

|---|---|---|

| O | Orient(オリエント) | 気づき[1]

Orientは、本来"神秘的な~"を意味し、OODAでは「気づき」「閃き」「認知」等様々な翻訳があります。 ヲタク風に翻訳すると「神キタ━━━━(゚∀゚)━━━━!!」に近いでしょうか。。。(え?違う?) |

| D | Decide(ディサイド) | 決断 |

| A | Act(アクト) | 実行 |

OODAは、本質的にはPDCAと同様のことを、別の視点で捉えています。

またPDCAはサイクルであり、OODAは考え方という意見もあるようです。

PDCAを使いこなせる方は、PDCAのままでいいと思います。

ただ、Pを大きく捉えすぎて、市場情勢もライバル動向も見ずにノルマをドンと積むような残念PDCAを回している方がもし居たら、OODAを学んで頂いたほうがいいかもしれません。。。

え?そもそもなんでアメリカがPDCAと別のもの作ってるんだって?

、、、というよりですね、実は、、、

PDCAは日本にしかありません

正確には、米国のトヨタ工場などでは使われているようですが、基本的には日本発のプロセス管理手法です。

もし海外赴任に出て、部下の外国人に「PDCA回せ」って言っても、「(゚Д゚)ハァ?」って顔されると思います。

OODAループの内容

少し中身の話をします。

OODAループは、敵機との空戦でいかに相手より先んじるかに重きを置いた考え方です。

勝利を得るためには、相手より

先んじた閃きと行動が必須だとジョン・ボイド大佐は考えていました。

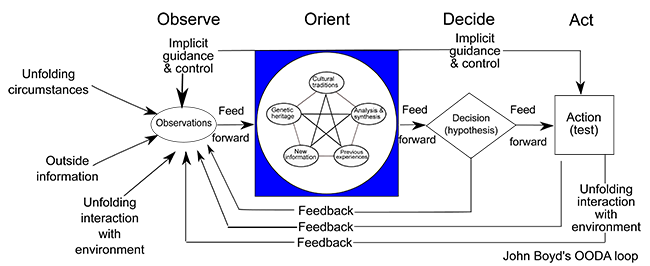

OODAループでは、下記のような図がよく用いられます。

Patrick Edwin Moran License: CC BY 3.0

Observeに対して入る左側の矢印は、情報のインプットです。

また、Orientがやたら強調されていますが、ここが要の「気づき・閃き」の部分です。

Orientは「直感」に近い感性だそうです。

直感は根拠を欠いた感覚と思いがちですが、計算や理論ではOrientはむしろ得られないそうです。

冒頭の本でも、計算や統計学の無力さを数字で証明していました。[2]

冒頭の本では、ランチェスターの法則を用いて、数字で帳尻を合わせた戦力比が、時間経過とともに如何に崩されていくかを示していました。

ジョン・ボイド大佐がOODA以前に作り出した空戦手法であるE-M理論でも、F-86FとMig-15の性能値を比較すると、Mig-15が勝利するという結果になるのですが、現実で強いのはF-86Fでした。

そこからE-M理論では「操縦しやすさ」「状況を変動させる力」という非数値に焦点が当たっていきます。

また、正しいOrientを得るには、新鮮で正確なObserveが必須です。

Feedbackが複数あることから分かる通り、必ずいつも

- O-O-D-A

だけではなく、

- O-O

- O-O-D

の場合もあります。

また、上に「Implicit guidance & control」(暗黙のガイド&コントロール)とありますが、これは 「既知のものを阿吽の呼吸で素速く行う」という意図で設けられています。

過去に起きた問題は、その時の知見をもって

最速で解決するという意図です。

この場合は

- O-O-A

となります。

OODAではO-O-Aだけになることが理想らしいです。

(とはいえ、決断のない作戦はありえませんが)

ゲームで例えると分かりやすいでしょうか。

新しいオンラインゲームがあったとして、プレイヤーが取る行動のうち、

- O-O(観察し、知見をためる)

- O-O-D(観察の結果、様子見という決断)

は初見プレイやルーキー状態ということです。

- O-O-D-A(観察の結果、閃きを得、決断し実行)

で、ベテランプレイ

- O-O-A(既知の攻略法を元に、決断を省略し最速で実行)

で、ランカー様のヌルゲー状態ということです。

ここまで読んでお気づきの方もいると思いますが、このループは

速さが命!!!

大半のゲームでは、多くのプレイヤーの優劣はスタートダッシュが明暗を分けますね。

これも同様に、そもそも敵戦闘機がいるという状況を想定しています。

敵もOODA-Loopを回しているのです。

敵より

速く!

速く!!回さなければ、勝利は得られないのです。

少々ふざけて聞こえるかもしれませんが、多くのビジネスパーソンの方々は、新商品などでライバル社に先を越され、自社商品が陳腐化する恐ろしさを私以上にご存知でしょう。

(ケーススタディ)あるセキュリティ担当者の日常

- ここからはフィクションです。

2018年12月某日

とある中堅企業、A社

ここに、社内セキュリティ全般を任されている7年目の若手社員O君がいます。

Observe

彼の1日は情報収集から始まります。

その日読んでいたセキュリティ系のニュースで、こんなものがありました。

【セキュリティ ニュース】2018年度上半期の標的型攻撃相談155件 - 添付ファイル暗号化、PW別送の手口に注意(1ページ目 / 全2ページ):Security NEXT 2018/11/26

かつて大流行した標的型攻撃(フィッシングメールや怪しい添付ファイル)が、また増えているというのです。

しかも今度は、個々の企業向けに如何にもそれらしいメールを出してくる手口だというのです。

Orient

彼はふと思い立ちます。

「そういえば、自分が入社した当初は怪しいメールを開くなという指導があったけど、最近はどうか?

ここ数年の全社セキュリティ講習では、メールについては誤送信防止と情報流出の指導に重点を置いていないか?」

「ベテラン社員は定年退職で辞めていき、過去のノウハウとなっていないか?」

「若手社員は怪しいメールがあったらきちんと通報してくれるだろうか?

毎四半期実施の抜き打ち不審メール訓練の結果を見てみよう」

A社には、全社員からランダムに抽出した社員にダミーの不審メールを送る、抜き打ち訓練制度があります。ですが近年の結果は、、、?

「ああ!やっぱりベテラン社員は通報してくれるけど、若手社員は通報実績ゼロだ!!」

Decide

彼は上司に掛け合います。

「若手社員はフィッシングメールに慣れていません。近年再び被害が増しており、以前よりも更にそれらしいメールで罠に掛けようとしてきます。」

「次回の全社セキュリティ講習は、フィッシングメールの事例、通報制度の周知を重点にやりましょう」

上司は

「じゃあ次回の全社セキュリティ講習は君が担当ね」

といいます。

「、、、え?」

彼は渋々ながら承諾します。まあそのほうが早いですし。

話はトントン拍子に進みました。

Act

2019年1月某日

今季の全社セキュリティ講習が行われました。

過去のフィッシングメールの事例と近年の傾向が紹介され、

改めて通報制度があることが周知されました。

アンケートの結果、多くの若手社員は通報制度を「知らなかった」と答え、講習の効果が確認されました。

また、抜き打ち不審メール訓練も彼の提案で刷新されました。

これまで訓練で使用していた古いフィッシングメールパターンの他に、昨年流行した新しいパターンを追加。

更に、これまではアンチウイルスで検知可能な試験用ファイルを添付していましたが、今後は検知しないファイルを添付する新たな訓練ケースを追加。

結果、若手社員の通報率も上がり、数字ではベテラン社員を追い抜くまでになりました。

後日談

2019年4月某日

その日ある大きなニュースが舞い込みました。

ライバル会社のB社が、大口顧客のエンド個人情報を流出させ、謝罪会見が開かれるというものでした。

攻撃手法は、フィッシングメールの添付ファイルから実行されたマルウェアが、ファイル感染ではなくB社内システムの権限設定を緩め、侵入口を作成。

B社内統合アンチウイルスも統合ファイアウォールも検知できなかったという事例でした。

同様のメールは、A社にも届いていましたが、担当社員の見に覚えのないメールであったため社内通報されていました。

添付ファイルを解析依頼したところ、A社で使用しているシステムのバージョンに合わせた権限昇格を狙うOSコマンドを発行する、アンチウイルスシグネチャにないA社攻撃専用マルウェアと判明していました。

おそらくB社も同様の専用マルウェアに攻撃を受けたものと思われました。

彼は見事攻撃者に先んじたのでした。

※以上はフィクションです。

※これは2018年11月時点のニュースを元にしたセキュリティ対策のケーススタディです。現時点の最新情報ではありません。

終わりに

上記のケーススタディは、あくまでも一例であり、実際には個々人が置かれている状況に応じて様々なloopの回し方が発生すると思います。

ですが、セキュリティ分野に限らず多くの社会人の方は、業務の中で自然と行っている内容ではないでしょうか?

無理にO-O-D-Aをすべて踏む必要はありませんので、状況に対して柔軟であり、自然体で回すことができます。

また特にOrientの部分は、人によって経験や習慣の違いが大きく現れます。

ある意味で、人間性が最大限に効いてくる手法と言えます。

PDCAサイクルが「しんどい」と感じている方がもしいらっしゃったら、OODA Loopに変えてみては如何でしょうか。 [3]

逆に、ソフトウェア開発やビル建築など、既にやることがしっかり決まっているタスクの場合は、むしろPDCAの方が向いています。

OODAは、継続的な改善活動や、市場を捉える必要のあるマーケティング、旬の情報を取扱う執筆活動などに向いていると思います。

向き不向きをよく考慮し、ご自身でDecideしましょう。