2013年6月9日に放映されました、フジテレビ「ほこ×たて」に関しまして、反響が大きいようですので撮影の裏側をご紹介いたします。

まず、番組コーナー内の冒頭にご紹介いただきました弊社製品「防人」については、弊社がどのような会社なのかを簡単に紹介するということでお見せしましたが、防人はメールによる標的型攻撃を防ぐための製品ですので、その後の対決には一切使用していません。

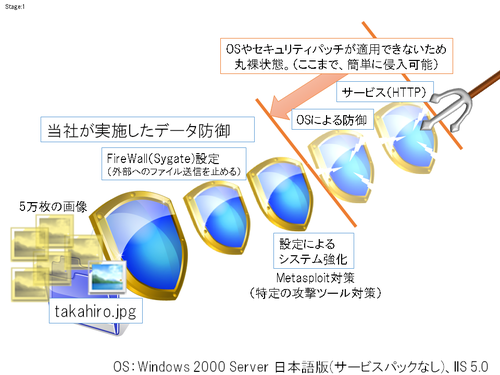

実際の対決に際して防御側に求められたのは、サービスパックや修正プログラムの全く当てられていないパソコン上で、脆弱性が確実に存在しているサービスを動かし、容易に侵入され得る環境の中で写真を隠して見つからないように守る、ということでした。

様々な制約下で堅牢なシステム環境(OSなど)を期待できない状態であったときに、たとえ侵入されたとしても守るべき資産(今回は写真ファイルです)を漏えいから守る、という点が情報漏えいの対策企業である弊社に与えられた使命です。

防御のための環境については、事前には内容がわからない状態で撮影直前に与えられ、限られた時間内での速やかな対策のための作業が要求されます。

また、写真の隠し方については、見た目でわかりやすくなおかつ実用的で、隠した本人であれば容易にデータを利用できるものとすることが求められていましたので、ステガノグラフィーのようなCTFではよく利用される方法については採用を見送りました。

1台目のパソコンは以下のような構成となっていました。

・Windows 2000 Server 日本語版(サービスパックなし)

・IIS 5.0によるサービス公開が必要

2000年2月の発売当時のままということで、13年間の間に見つけられた多数の脆弱性を抱えた状態で写真を守りきる必要があったため、以下のような対策を施しました。

・脆弱性を突く典型的な攻撃の阻止(一般的なツール利用の無効化)

・ファイアウォールによるftp、tftpなどのファイル送受信の無効化

・同名ファイルを多量に用意する

・cmd.exeをリネームしておく(ここでファイル名変更の出番です!)

ツールを使っての侵入を防ぐことで攻撃側は実際に手を動かしての作業が必要となります。また、ファイルの送受信を無効にすることで、一般的な手法で写真を攻撃者の手元に転送することを防ぐ狙いがあります。

多数の同名ファイルを用意するというのは、見た目にもわかりやすいだけでなく、限られた対策時間で脆弱性のある中で特定のファイルを守るという点では比較的効果のある方法と判断して採用しました。まず、インターネット上からタカアンドトシさんの写真をクローラと呼ばれる専用プログラムを用いて50000枚程度取得し、それらの写真ファイルのタイムスタンプを全てオリジナルのものと同一に設定後、ひとつだけ存在する本物の写真と合わせて対象のパソコンに置きました。なお、クローラ部分については、6月22日の第27回 データマイニング+WEB(TokyoWebmining) で発表予定です。

それ以外にも、日本のアンダーグラウンド界隈でかつて使われていたような形式でダミーのファイルを用意するなどしていたのですが、さすがにロシアのハッカーということだけあり、完全にスルーされてしまいました。

実際の攻防においては、攻撃側はMetasploitと呼ばれるもっとも有名な攻撃ツールを使用して侵入を試みたようですが、先に述べたようにこういった典型的な攻撃パターンを無効にする対策をとっていたことで、攻撃側は侵入に手間取ったようです。また、侵入後も、cmd.exeをリネームしていたために思うような操作ができないことや、ファイル転送をブロックしていたことからために攻撃側の手元にファイルが渡らないようになっていたことから、ファイルを取得して解析するといった方法がとれないことから、これもこちらの狙い通りファイルを容易に持っていかせないようにすることができたようです。

【参考】1台目のPCに対して弊社の実施した施策

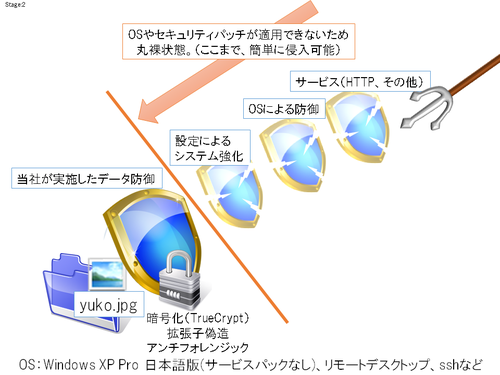

※ちなみに、番組内で攻撃側に「30分で侵入された」という表現がありましたが、これは上図でいうと右から 2番目の OS の脆弱性が突破された時点であり、その次の「設定システム強化 Metasploit対策」が破られたのが、開始から約3時間後、弊社が施した防御対策がすべての対策がソーシャルエンジニアリングにより攻略されたタイミング(=画像が奪取されたタイミング)はさらに数時間後でした。

さて、次に2台目のパソコンについての話をさせていただきます。

2台目のパソコンは以下のような構成となっていました。

・Windows XP (サービスパックなし)

・SSH、リモートデスクトップによって外部からログイン可能

・誰でも利用できるパソコンを想定し、ログインID、パスワードが攻撃側にあらかじめ通知されている

・ウイルス対策ソフトなし(XP SPなしで動作するセキュリティ対策ソフトがないため)

こちらについても、1台目と同様に10年以上の間に発見された多数の脆弱性を抱えたまま、特定の写真を守りきるための対策を限られた時間内で施す必要があるうえ、ルール上、1台目とは異なる方法での対策が必要でしたので、対象の写真ファイルを暗号化によって隠す、という方法をとりました。

※番組内では暗号化のことが「ファイル名の変更」と言い換えられており、見ている方には混乱を招いたようです。

また併せて、以下のように細かな対策を行うこととしました。

・多数の種類の暗号化ソフトをインストールしておく

・アンチフォレンジック処理

・パスワードを間違えると2時間ロックされるよう設定

実際にどのような形式で暗号化されているのか混乱させるため、パソコン上に暗号化のためのソフトを多数インストールしておきました。また、Windowsではアプリケーションの使用履歴が記録されるため、フォレンジックと呼ばれる手法によってどのソフトウェアをいつ使用したかの解析が行えますが、今回はそれを妨害するために、アプリケーションの使用履歴を削除するアンチフォレンジックと呼ばれる対策を断片的に行っておきました(フォレンジックに強い弊社だからこその着眼点でもあります)。また、画像を開く際には、キャッシュを残さないソフトウェアを使用して、その痕跡が出来る限り残らないようにしています。

様々な暗号化ツールをインストールしましたが、実際の暗号化についてはTrueCryptと呼ばれるソフトウェアを用いて行いました。TrueCryptはWindowsだけでなくMac、Linuxでも利用可能な暗号化ツールとしては高い信頼性を持つ世界標準ともいえるソフトウェアです。

その他には、まったく関係のない偽の写真ファイルを暗号化したものをいくつか配置したり、TrueCryptによって暗号化された「秘密のディスク」という名前の思わせぶりなファイルを置いたりといった小さなトラップをいくつか仕掛けておきました。これらのトラップの中には、トラップであると確認することにより、本物のファイルを見つけ出すヒントが含まれていましたが、最終的に暗号化されたファイルには気づかれず持っていかれることはありませんでした。

正解の写真ファイルの暗号化ですが、TrueCryptという暗号化ソフトウェアとして広く普及しているソフトを使用することから、パスワードを解析するための専用ソフトも出回っており、安易なパスワードの設定はNGです。かといって、無条件に長く複雑なパスワードを設定してしまっては限られた時間内での勝負としては一方的なものになってしまいます。そこで、総当りや既存の攻撃用のパスワード辞書などでは解けないものの、番組由来のキーワードからは容易に想像できる語をもとにパスワードとして設定しました。

実際の攻防においては、攻撃側はあらかじめ知らされていたユーザID、パスワードを使用するのではなく、脆弱性をスキャンして一部のアカウントをロックされつつも入り口をこじ開けるという、いかにもハッカーらしい侵入の仕方を行っていました。その後、攻撃者側は R-STUDIO と呼ばれるフォレンジックツールを使用し、目的となる画像ファイルへの痕跡を見つけるものの、最終的には時間的な問題もあり放映されたような結果となりました。

【参考】2台目のPCに対して弊社の実施した施策

このように、今回の攻防においては様々な制約が課された上でそれでも写真を守る、という勝負になっていたのですが、残念ながら実際の放映ではその点が伝わりにくかったように思います。また、先に書きましたとおり、暗号化のことをファイル名の変更と言い換えるなど、技術を持っている方にとってはなおさら混乱を招く表現となっていた箇所もあったように思います。

一方で、「様々な制約が課されたなかで最善を尽くして資産を守る」という点では、まさに弊社としてはお客様へのサービスの提供として日常的に目指している点でもあり、今回の収録においても学ぶべき点は多数ありました。

今後ともネットエージェントの製品、サービスをよろしくお願いいたします。

最後に、皆様は最新のOSですべてのパッチが当たっている状態でパソコンをご利用ください、ハッカーに容易に侵入されることなく安全に利用できます。

※文中にて使用されたツール類は以下のとおりです。

・TrueCrypt http://www.truecrypt.org/

・Metasploit http://www.metasploit.com/

・R-STUDIO http://www.r-studio.com/

2013/06/11 コース:元祖こってり

「元祖こってり」記事はネットエージェント旧ブログ[netagent-blog.jp]に掲載されていた記事であり、現在ネットエージェントに在籍していないライターの記事も含みます。