2012/06/26 最高裁判所や自民党、民主党のWebサイトがAnonymousのDoS攻撃に晒された。DoS攻撃を受けると対策が取られていないサーバには攻撃が続いている間接続しにくくなる。Anonymousはインターネット上のチャットIRCを通じ、攻撃を行なっているチャンネル(チャットルーム)のメンバーに指令を送っていた。初心者でもできるように、IRCなどでサポートをしていたものもいた。

そのとき使われたツールを検証してみた。

DoSアタックは数の勝負とパターンマッチングの勝負、何も対策をしていないならば来たリクエストが全て捌けることが出来れば、サーバ側の勝ちである。

今回使われたDoSアタックツールはこれである。

指令では、TARGET: とBOOSTER:が指示される。TARGET:は今回の攻撃対象。BOOSTERはVisualBasicのようなスクリプトになっており、個々で列挙されたURLに攻撃される。BOOSTERで設定されているものは、攻撃対象のURLだけではなく、ブラウザを示すUserAgentのほか、どこから来たのかを示す、REFERER。最後にブラウザがいつ訪問したのかを示す、If-Modified-Sinceヘッダがランダムになるように列挙される。

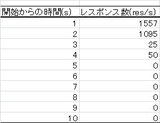

ターゲットを設定して、赤いボタンを押すことにより攻撃が始まる。操作はこれだけであるが、肝心なのは性能である。これ1台で秒間どれぐらいのリクエストができるのか。ベンチマークをしてみた。

一般的に最近の低価格帯の物理サーバであれば帯域が持つ限り一台あたり、静的ページであれば秒間1000リクエスト、動的なページであれば、秒間10~100リクエスト程度処理できるものが一般的である。

そこで攻撃ツールの性能がわかれば攻撃者一人当たりにつき何台サーバを動的に増やせば良いのかが分かることになる。

ただし、AnonymousのDoSアタックは公開されている場所で実施されており、攻撃手法が見えているためリクエスト数に対するDoS攻撃のみを止めることはそれほど難しいことではない。

今回の結果

クライアント Windows7 corei5 660 DoSアタックツール同時実行x4

サーバ corei5 660 仮想サーバ vCore x4 Apache2.

DoSアタックツールは、マルチコア非対応であったためにコア数分だけプロセスを起動させた。攻撃の傾向としては、はじめに大量に接続に来て、DoSアタックが効いている間は、接続できる数が極端に減って0になる。接続できる数が0になれば他の人も対象とされたホームページは見られないわけで、DoS攻撃が成功したといえる。同じスペックのマシンでも攻撃側の方が有利になる。

さて、この攻撃には幾つかの弱点があり、攻撃を成功しないようにさせることも条件によっては可能である。対策は以下のとおり。

1.攻撃手法が公開されているので手法を分析して、特徴に応じてブロックする。

2.攻撃の量に応じて自動でスケールアウトできる構成にしておく。

3.DDoS対策製品を入れる。

注意)

Anoymousの真似してDoS攻撃をすると威力業務妨害で訴えられることもありますので、絶対に真似しないでください。

2012/06/27 コース:元祖こってり

「元祖こってり」記事はネットエージェント旧ブログ[netagent-blog.jp]に掲載されていた記事であり、現在ネットエージェントに在籍していないライターの記事も含みます。